1.1 Introduccion

En informática una estación de trabajo (en inglés workstation) es un microordenador de altas prestaciones destinado para trabajo técnico o científico. En una red de computadoras, es una computadora que facilita a los usuarios el acceso a los servidores y periféricos de la red. A diferencia de una computadora aislada, tiene una tarjeta de red y está físicamente conectada por medio de cables u otros medios no guiados con los servidores. Los componentes para servidores y estaciones de trabajo alcanzan nuevos niveles de rendimiento informático, al tiempo que ofrecen fiabilidad, compatibilidad, escalabilidad y arquitectura avanzada ideales para entornos multiproceso.

Lo de las computadoras en general, las computadoras promedio de hoy en día son más poderosas que las mejores estaciones de trabajo de una generación atrás. Como resultado, el mercado de las estaciones de trabajo se está volviendo cada vez más especializado, ya que muchas operaciones complejas que antes requerían sistemas de alto rendimiento pueden ser ahora dirigidas a computadores de propósito general. Sin embargo, el hardware de las estaciones de trabajo está optimizado para situaciones que requieren un alto rendimiento y fiabilidad, donde generalmente se mantienen operativas en situaciones en las cuales cualquier computadora personal tradicional dejaría rápidamente deresponder.

Actualmente las estaciones de trabajo suelen ser vendidas por grandes fabricantes de ordenadores como HP o Dell y utilizan CPUs x86-64como Intel Xeon o AMD Opteron ejecutando Microsoft Windows o GNU/Linux. Apple Inc. y Sun Microsystems comercializan también su propio sistema operativo tipo UNIX para sus workstations.

Workstation

1.1.1 Historia y evolucion

Tal vez la primera computadora que podría ser calificada como estación de trabajo fue la IBM 1620, una pequeña computadora científica diseñada para ser usada interactivamente por una sola persona sentada en la consola. Fue introducida en 1959. Una característica peculiar de la máquina era que carecía de cualquier tipo de circuito aritmético real. Para realizar la adición, requería una tabla almacenada en la memoria central con reglas decimales de la adición. Lo que permitía ahorrar en costos de circuitos lógicos, permitiendo a IBM hacerlo más económica. El nombre código de la máquina fue CADET, el cual algunas personas decían que significaba "Can't Add, Doesn't Even Try - No puede sumar, ni siquiera lo intenta". No obstante, se alquiló inicialmente por unos $1000 por mes.

Posteriormente llegaron el IBM 1130 (sucesor del 1620 en 1965), y el minicomputador PDP-8 de Digital Equipment Corporation.

Las primeras workstations basadas en microordenadores destinados a ser utilizados por un único usuario fueron máquina Lisp del MIT a comienzos de los años 70, seguidas de losXerox Alto (1973), PERQ (1979) y Xerox Star (1981).

En los años 80 se utilizaron estaciones de trabajo basadas en CPU Motorola 68000 comercializadas por nuevas empresas como Apollo Computer, Sun Microsystems y SGI. Posteriormente llegarían NeXT y otras.

La era RISC

Desde finales de los 80 se fueron sustituyendo por equipos generalmente con CPU RISC diseñada por el fabricante del ordenador, con su sistema operativo propietario, casi siempre una variante de UNIX (con excepciones no basadas en UNIX, como OpenVMS o las versiones de Windows NT para plataformas RISC). Aunque también hubo workstations con CPU Intel x86 ejecutando Windows NT como las Intergraph ViZual Workstation Zx y varios modelos Compaq y Dell.

Lista no exhaustiva de las workstation RISC más famosas de los años 90:

| Fabricante | Modelos | Arquitectura CPU | Sistema operativo | Años |

|---|---|---|---|---|

| DEC/Compaq/HP | AlphaStation | DEC Alpha | Tru64, OpenVMS | 1994-2006 |

| HP | 9000 | PA-RISC | HP-UX | 1991-2007 |

| IBM | RS/6000 p-series IntelliStation POWER | IBM POWER | AIX | 1993-2009 |

| Silicon Graphics | IRIS 4D Indigo, Indy Octane,O2 etc | MIPS | IRIX | 1986-2006 |

| Sun Microsystems | SPARCStation Ultra Blade | SPARC | Solaris | 1986-2008 |

1.1.2 Estructura General del Sistema Operativo

Este tipo de organización es, con diferencia, la más común. El sistema operativo se escribe como una colección de procedimientos, cada uno de los cuales puede llamar a los demás cada vez que así lo requiera. Cuando se usa esta técnica, cada procedimiento del sistema tiene una interfaz bien definida en términos de parámetros y resultados, y cada uno de ellos es libre de llamar a cualquier otro, si éste último proporciona un cálculo útil para el primero.

Para construir el programa objeto real del sistema operativo siguiendo este punto de vista, se compilan de forma individual los procedimientos, o los ficheros que contienen los procedimientos, y después se enlazan en un sólo fichero objeto con el enlazador. En términos de ocultación de la información, ésta es prácticamente nula: cada procedimiento es visible a los demás (en contraste con una estructura con módulos o paquetes, en la que la mayoría de la información es local a un módulo, y donde sólo los datos señalados de forma expresa pueden ser llamados desde el exterior del módulo).

Los servicios (mediante llamadas al sistema) que proporciona el sistema operativo se solicitan colocando los parámetros en lugares bien definidos, como los registros o la pila, para después ejecutar una instrucción especial de trampa, a veces referida como llamada al núcleo o llamada al supervisor. Esta instrucción cambia la máquina del modo usuario al modo núcleo (también conocido como modo supervisor), y transfiere el control al sistema operativo, lo que se muestra en el evento (1) de la figura 5.1.

El sistema operativo examina entonces los parámetros de la llamada para determinar cual de ellas se desea realizar, como se muestra en (2) de la figura 5.1. A continuación, el sistema operativo analiza una tabla que contiene en la entrada k un apuntador al procedimiento que implementa la k-ésima llamada al sistema. Esta operación, que se muestra en (3) de la figura 5.1, identifica el procedimiento de servicio, al cual se llama. Por último, la llamada al sistema termina y el control vuelve al programa del usuario.

Esta organización sugiere una estructura básica del sistema operativo:

En este modelo, para cada llamada al sistema existe un procedimiento de servicio que se encarga de ella. Los procedimientos de utilidad hacen cosas necesarias para varios procedimientos de servicio, como por ejemplo, buscar los datos del programa del usuario. Esta división de los procedimientos en tres capas se muestra en la figura 5.2.

Una tendencia de los sistema operativos modernos es la de trasladar el código a capas superiores, y eliminar la mayor parte posible del sistema operativo para mantener un núcleo mínimo. El punto de vista usual es el implantar la mayoría de las funciones del sistema operativo como procesos de usuario. Para solicitar un servicio, como la lectura de un bloque de cierto fichero, un proceso de usuario (denominado en este caso proceso cliente) envía la solicitud a un proceso servidor, que realiza el trabajo y devuelve la respuesta.

En este modelo, que se muestra en la figura 5.3, lo único que hace el núcleo es controlar la comunicación entre los clientes y los servidores. Al separar el sistema operativo en partes, cada una de ellas controla una faceta del sistema, como el servicio a ficheros, servicio a procesos, servicio a terminales o servicio a la memoria; cada parte es pequeña y controlable. Además, puesto que todos los servidores se ejecutan como procesos en modo usuario, y no en modo núcleo, no tienen acceso directo al hardware. En consecuencia, si hay un error en el servidor de ficheros éste puede fallar, pero esto no afectará en general a toda la máquina.

Otra de las ventajas del modelo cliente-servidor es su capacidad de adaptación para su uso en sistemas distribuidos (véase la figura 5.4). Si un cliente se comunica con un servidor mediante mensajes, el cliente no necesita saber si el mensaje se gestiona de forma local, en su máquina, o si se envía por medio de una red a un servidor en una máquina remota. En lo que respecta al cliente, lo mismo ocurre en ambos casos: se envió una solicitud y se recibió una respuesta.

La idea anterior de un núcleo que sólo controla el transporte de mensajes de clientes a servidores, y viceversa, no es totalmente real. Algunas funciones del sistema operativo (como la introducción de órdenes en los registros físicos de los controladores de E/S) son difíciles, si no es que imposible de realizar, a partir de programas de usuario. Existen dos formas de afrontar este problema. Una es hacer que algunos procesos de servidores críticos (por ejemplo, los gestores de los dispositivos de E/S) se ejecuten en realidad en modo núcleo, con acceso total alhardware, pero de forma que se comuniquen con los demás procesos mediante el mecanismo normal de mensajes.

La otra forma es construir una cantidad mínima de mecanismos dentro del núcleo, pero manteniendo las decisiones de política relativos a los usuarios dentro del espacio de los usuarios. Por ejemplo, el núcleo podría reconocer que cierto mensaje enviado a una dirección especial indica que se tome el contenido de ese mensaje y se cargue en los registros del controlador de algún disco, para iniciar la lectura del disco. En este ejemplo, el núcleo ni siquiera inspeccionaría los bytes del mensaje para ver si son válidos o tienen algún sentido; sólo los copiaría ciegamente en losregistros del controlador del disco. Es evidente que debe utilizarse cierto esquema para limitar tales mensajes sólo a los procesos autorizados. La separación entre mecanismos y política es un concepto importante, aparece una y otra vez en diversos contextos de los sistemas operativos.

1.2 Requerimientos de instalacion

Una de las cosas que mejor agradan de Windows 7 es ser mucho más ligera que Windows Vista y dado que esta programada para el 5 de mayo la salida de la primera Release Candidate, habría que dar un repaso a las versiones que se venderán de este nuevo Windows:

- Windows 7 Starter (distribución limitada países del tercer mundo) (x86)*

- Windows 7 Home Basic (países del tercer mundo) (x86)

- Windows 7 Home Premium (x86 - x64)

- Windows 7 Professional (x86 - x64)

- Windows 7 Enterprise*

- Windows Ultimate Ultimate (x86 - x64)

*Las versiones con un asterisco a un lado no se venderán salvo a corporaciones e instituciones de gobiernos.

- Home Premuim será la versión más común en venta al consumidor que vendrá con computadoras compradas en puntos de Venta, será la versión más cómoda para actividades profesionales y del hogar de la mayoría de los usuarios que no requiera de avanzadas configuraciones, ni una conectividad avanzada.

- Professional será el remplazo en nombre de la versión Vista Business enfocados en aplicaciones comerciales y de la pequeña empresa, manejo en redes y cifrado de archivos.

- Ultimate, ahora refinará su perfil como el total Windows Media Center.

- Enterprise es una versión que se venderá a grandes empresas, enfocado a aspecto de trabajo de redes como se hizo en Vista aunque tal vez con más éxito.

Los requisitos mínimos, estándar o recomendados

No esperemos que nuestras antiguas Pentium 4 consigan un funcionamiento óptimo, las versiones Home Basic y Starter podrán correr sin problemas en estas modestas PC. Los requisitos mínimos por tanto son prácticamente igual a que nuestro PC es de plano lento, tanto así que Windows XP debe seguir manejando nuestro hardware.

Al instalar

Antes de instalar Windows 7 haga la prueba de Windows Vista Upgrade Advisor que servirá para Windows 7, que tiene menores requisitos que Vista, las calificaciones van de 2 a 7.9, aumentando de acuerdo con las capacidades del Hardware, como sea una calificación inferior a 2 es prácticamente lo mismo a "prueba no superada".

Disco Duro

Sin embargo, no hay que hacerse ilusiones, más si se quieren usar discos duros antiguos generación IDE, pues notará que dependiendo de la velocidad RPM y ancho de banda del disco, tardará más tiempo en cargarse.

Use discos duros SATAII si puede elegir entre IDE, SATA y SATAII, todas las tarjetas madres de la actualidad, deben soportar entradas para estos sistemas, las fuentes de poder en caso de no traer los adaptadores de corriente para SATA, pueden obtenerse por separado en tiendas especializadas en componentes de PC.

Aero y tarjeta de video

Aero por supuesto no correrá para aquellos que no partan de tarjetas madres con entradas para PCI-E 16X, Intel con su serie Classic y Executiva, tiene soporte para DirectX 10 y Aero gracias a su chip de gráficos integrados X4500 que permite disfrutar características gráficas para la mayoría de los usuario.

Si desea correr Juegos o aplicaciones 3D, necesita de tarjetas Nvidia a partir de la serie 6 en adelante gracias a que Microsoft bajo la especificación de Windows Vista.

Si la va a comprar nueva, asegúrese no comprar nada más abajo de la Gforce 9600 GT o las ATI Radeon HD 3800 cuyo precio según el país no debiera rebasar los 130 dólares.

Memoria

Todos los sistemas de 32 bits (x86), no pueden sobrepasar el tope de 4 Gb de memoria, incluso en Windows 7, sólo las versiones de 64 bits (x64) pueden pasar de este límite y manejarlo correctamente, hoy en día las aplicaciones como Photoshop CS4 consumen memoria a un ritmo alarmante, con velocidades de reloj desde 800 Mhz las DDR2 son una buena opción, al menos hasta que las DDR3 lleguen al mercado del usuario estándar pues de momento tienen precios poco accesibles a los bolsillos y no todo el Hardware lo soporta.

Procesador

Recomiendo que empiecen desde sistemas con doble núcleo que estén hechos para la tarea, si bien un Pentium 4 podría ejecutarlo, no hay que engañarse, si va invertir más de 200 dólares o su equivalente en monedas de otros países en comprar procesadores no olvide primero apuntar el tipo de procesador y busque los análisis o benchmark que existen por Internet, hay muchas empresas que venden procesadores malos como el "Core Duo" (Note que no tiene el 2), cuyos análisis lo ponen por debajo de Pentium D, confundiéndose con un Core 2 Duo.

Pentium D: por su parte corre bien Windows Vista y Windows 7, pero no es lo más recomendable por su alto consumo de corriente y sus conocidos cuellos de botella.

Core 2 Duo: por su parte es un buen procesador, aunque tome en cuenta que con la variación del dolar se quiere vender a precios más allá del real, por ejemplo el Intel Core 2 Duo E7400 en México lo venden a precios de más de 200 dólares cuando su precio es de 150 dólares. Al menos yo no compraría las versiones más caras de este procesador, ni las de menor rendimiento.

Quad Core y Quad 2 Core: Debido a su alto coste yo no invertiría en un Quad Core, preferiría invertir en un Quad 2 Core que ahora tiene precios desde 250 dólares.

Core i7: Bueno, que puedo decir de este caro procesador de ocho núcleos con un precio inicial desde 650 dólares, si tiene el dinero para comprarlo, es que usted lo requiere para cosas que las lineas extremas de Intel y ASUS pueden ofrecerle, PC de gama alta, además de que requieren memorias DDR3 para trabajar.

AMD (No soy usuario de la marca, su seriación y nombres me confunden así que no puedo recomendar nada en concreto )

Tarjeta Madre

Si va a comprar una nueva placa, asegúrese de no comprar cualquier motherboard que no sean aquellas de las líneas Intel Classic y Executiva en adelante con soporte para DirectX 10 y con logos que acrediten soporte mínimo para Windows Vista Home premium y Ultimate, lo mismo con las tarjetas Asus, de otra forma se arriesga a comprar componentes que estén ya fuera de Stock.

Prefiera comprar tarjetas originales Intel o Asus, evite las genericas como Biostar.

ATX o Micro ATX (MATX), las tarjetas ATX son más amplias e incorporan más puertos algunas tiene más de una entrada para tarjetas de Video PCI Express X16 y X1 como la serie Extreme y Media de Intel.

Las Micro ATX por lo general sólo tiene dos puertos para dispositivos adicionales como tarjeta de sonido o capturador de video, etc, más la entrada de tarjetas de Video, lo que es por demás insuficiente si se quiere mejorar o agregar más cosas.

1.3 Configuracion basica

1.3.1 Metodos de instalacion

Para realizar la instalación de cualquier sistema es necesario disponer de los siguientes elementos:

- Soporte de instalación del Sistema Operativo (CD con auto-arranque)

- Información del hardware disponible en la máquina destino

- Drivers de los dispositivos hardware para el sistema operativo elegido (mínimo la tarjeta gráfica, aunque es muy aconsejable disponer de conexiónn a internet).

De forma general, la instalación se compone de los siguientes pasos:

- Configuración del dispositivo de arranque en la BIOS

- Creación de las particiones en el disco duro

- Creación del sistema de ficheros

- Selección de paquetes 1)

- Configuración 2)

- Instalación y configuración de aplicaciones

En el caso concreto de a práctica, se se va a instalar un sistema operativo Microsoft Windows. El instalador se subdivide en dos partes fundamentales:

- Instalación modo texto: Se encarga de detectar y cargar los controladores necesarios. Permite crear las particiones y sistema de ficheros y finaliza realizando la copia de los ficheros imprescindibles.

- Instalación gráfica: encargada de realizar la copia de los ficheros del sistema y aplicaciones del sistema operativo y permite configurar las opciones de internacionalización y de red.

1.3.2 Inicio de instalacion

Particiones

Particionar un disco duro consiste en dividir su capacidad en varias partes de forma lógica. De esta forma, el sistema operativo considerará cada una de dichas partes como un disco independiente.

Las dos principales ventajas de particionar el disco duro son:

- Mejorar la organización: Es muy aconsejable dividir un disco de gran capacidad en pequeños almacenes con contenidos relacionados.

- Seguridad y flexibilidad: Si se separan adecuadamente los contenidos, es posible realizar modificaciones en el sistema (por ejemplo, reinstalación) sin pérdidas indeseadas de datos. También es posible instalar sistemas de ficheros con tolerancia a fallos sobre dichas particiones (aunque con una eficacia menor)

Existen dos tipos de particiones:

- Primaria: Se trata de una partición desde la que puede arrancar el ordenador. Cuando se enciende la máquina, se buscan las particiones primarias de los discos duros y se arranca aquella en la que se detecte el sistema operativo.

Se pueden crear hasta 4 particiones primarias aunque únicamente una de ellas se utilizará en el arranque. - Extendida: Es una partición desde la que no se puede arrancar el ordenador. A cambio no está limitado el número de particiones extendidas que se pueden realizar.

Estructura aconsejada

Para obtener las dos ventajas principales de los sistemas es aconsejable disponer de al menos dos particiones, aunque no suele ser mala idea disponer de tres:

| Nombre | Tipo | Tamaño | Descripción |

|---|---|---|---|

| Sistema | Primaria | 10-20 GB | Sistema operativo |

| Datos | Primaria / Secundaria | 5 GB / usuario | Datos de los usuarios del equipo |

| Almacén | Primaria / Secundaria | - | Información compartida: documentación, fotos, música… |

En sistemas con menos disco duro es posible unir las dos últimas particiones de datos y dejar una pequeña para el sistema operativo (ocupa menos de 4 GB) y los programas necesarios (unos 3 GB). Con discos duros más grandes pueden crearse más particiones (almacenes) para almacenar distinto tipo de información.

Asimismo, es posible crear particiones individuales para distintos tipos de información que se quiera compartir.

1.3.3 Del entorno del usuario

El usuario nunca accede directamente a las particiones que tiene definidas en el sistema sino que realiza dicho acceso a través del sistema operativo y, concretamente, a través del sistema de ficheros. La misión fundamental del sistema de ficheros es proporcionar una visión lógica única de la información almacenada en los dispositivos de almacenamiento.

La visión lógica que se proporciona tiene dos componentes principales:

- Fichero o archivo: Es la unidad mínima de información a la que accede el usuario.

- Directorio o carpeta: Es una estructura en forma de árbol o grafo de contenedores que pueden contener archivos u otros directorios.

Todos los sistemas de ficheros proporcionan estas entidades. Dependiendo del sistema de ficheros que se utilice se dispondrán de algunas opciones extras. En Windows se disponen de dos sistemas:

- FAT: Es el sistema de ficheros usado en MS-DOS. Proporciona la estructura básica para almacenar ficheros y drectorios.

- NTFS: Es un sistema avanzado implantado en Windows 2000. Además de los elementos básicos incorpora mecanismos de seguridad, cifrado, compresión, mayor eficiencia…

Es recomendable utilizar NTFS debido a las ventajas que proporciona

1.3.4 Configuracion del sistema

Introducción

Microsoft Windows Server 2008 está diseñado para ofrecer a las organizaciones la plataforma más productiva para virtualización de cargas de trabajo, creación de aplicaciones eficaces y protección de redes. Ofrece una plataforma segura y de fácil administración, para el desarrollo y alojamiento confiable de aplicaciones y servicios web. Del grupo de trabajo al centro de datos, Windows Server 2008 incluye nuevas funciones de gran valor y eficacia y mejoras impactantes en el sistema operativo base.

Microsoft Windows Server 2008 está diseñado para ofrecer a las organizaciones la plataforma más productiva para virtualización de cargas de trabajo, creación de aplicaciones eficaces y protección de redes. Ofrece una plataforma segura y de fácil administración, para el desarrollo y alojamiento confiable de aplicaciones y servicios web. Del grupo de trabajo al centro de datos, Windows Server 2008 incluye nuevas funciones de gran valor y eficacia y mejoras impactantes en el sistema operativo base.

Más control

Windows Server 2008 proporciona a los profesionales de TI más control sobre sus servidores e infraestructura de red y les permite centrarse en las necesidades críticas del negocio. Capacidades mejoradas en secuencias de comandos y automatización de tareas, como las que ofrece Windows PowerShell, ayudan a los profesionales de TI a automatizar tareas comunes de TI. La instalación y administración basadas en funciones con Administrador del Servidor facilita la tarea de administrar y proteger las múltiples funciones de servidor en una empresa. La nueva consola del Administrador del servidor proporciona un único origen para administrar la configuración del servidor y la información del sistema. El personal de TI puede instalar sólo las funciones y características que sean necesarias, y hay asistentes que automatizan muchas de las tareas de implementación de sistemas que tardan más tiempo. Herramientas mejoradas de administración del sistema, como el Monitor de rendimiento y confiabilidad, ofrecen información sobre sistemas y alertan al personal de TI sobre problemas potenciales antes de que sucedan.

Windows Server 2008 proporciona a los profesionales de TI más control sobre sus servidores e infraestructura de red y les permite centrarse en las necesidades críticas del negocio. Capacidades mejoradas en secuencias de comandos y automatización de tareas, como las que ofrece Windows PowerShell, ayudan a los profesionales de TI a automatizar tareas comunes de TI. La instalación y administración basadas en funciones con Administrador del Servidor facilita la tarea de administrar y proteger las múltiples funciones de servidor en una empresa. La nueva consola del Administrador del servidor proporciona un único origen para administrar la configuración del servidor y la información del sistema. El personal de TI puede instalar sólo las funciones y características que sean necesarias, y hay asistentes que automatizan muchas de las tareas de implementación de sistemas que tardan más tiempo. Herramientas mejoradas de administración del sistema, como el Monitor de rendimiento y confiabilidad, ofrecen información sobre sistemas y alertan al personal de TI sobre problemas potenciales antes de que sucedan.

Mayor protección

Windows Server 2008 proporciona una serie de tecnologías de seguridad nuevas y mejoradas, que aumentan la protección del sistema operativo al ofrecer una base sólida para la dirigir y construir un negocio. Incluye innovaciones de seguridad, como PatchGuard, que reducen la exposición a ataques del núcleo, lo que produce un entorno de servidor más seguro y estable. El sistema de protección de servicios de Windows ayuda a mantener más seguros los sistemas al evitar que los servicios críticos de servidor estén en riesgo por actividades anormales en el sistema de archivos, registro, o red. La seguridad también se mejora en el sistema operativo Windows Server 2008 por medio de protección de acceso a redes (NAP), controlador de dominio de sólo lectura (RODC), mejoras en la infraestructura de clave pública (PKI), un nuevo firewall de Windows bidireccional y compatibilidad con criptografía de última generación.

Windows Server 2008 proporciona una serie de tecnologías de seguridad nuevas y mejoradas, que aumentan la protección del sistema operativo al ofrecer una base sólida para la dirigir y construir un negocio. Incluye innovaciones de seguridad, como PatchGuard, que reducen la exposición a ataques del núcleo, lo que produce un entorno de servidor más seguro y estable. El sistema de protección de servicios de Windows ayuda a mantener más seguros los sistemas al evitar que los servicios críticos de servidor estén en riesgo por actividades anormales en el sistema de archivos, registro, o red. La seguridad también se mejora en el sistema operativo Windows Server 2008 por medio de protección de acceso a redes (NAP), controlador de dominio de sólo lectura (RODC), mejoras en la infraestructura de clave pública (PKI), un nuevo firewall de Windows bidireccional y compatibilidad con criptografía de última generación.

Mayor flexibilidad

Windows Server 2008 está diseñado para permitir que los administradores modifiquen su infraestructura para adaptarla a las necesidades cambiantes del negocio y continuar siendo ágiles. Se mejora la flexibilidad para trabajadores móviles mediante tecnologías que permiten que los usuarios ejecuten programas desde cualquier ubicación remota, como RemoteApp y Terminal Services Gateway. Windows Server 2008 acelera la implementación y el mantenimiento de sistemas de TI con Servicios de Implementación de Windows (WDS) y ayuda en la consolidación de servidores con Windows Server virtualization (WSv). Para organizaciones que necesitan controladores de dominio en sucursales, Windows Server 2008 ofrece una nueva opción de configuración: el Controlador de Dominio de sólo lectura (RODC), que evita exponer las cuentas si el Controlador de Dominio estuviera en riesgo

Windows Server 2008 está diseñado para permitir que los administradores modifiquen su infraestructura para adaptarla a las necesidades cambiantes del negocio y continuar siendo ágiles. Se mejora la flexibilidad para trabajadores móviles mediante tecnologías que permiten que los usuarios ejecuten programas desde cualquier ubicación remota, como RemoteApp y Terminal Services Gateway. Windows Server 2008 acelera la implementación y el mantenimiento de sistemas de TI con Servicios de Implementación de Windows (WDS) y ayuda en la consolidación de servidores con Windows Server virtualization (WSv). Para organizaciones que necesitan controladores de dominio en sucursales, Windows Server 2008 ofrece una nueva opción de configuración: el Controlador de Dominio de sólo lectura (RODC), que evita exponer las cuentas si el Controlador de Dominio estuviera en riesgo

1.3.5 Configuracion de Seguridad

Tras la instalación del sistema operativo es necesario asegurar dicho sistema para evitar los múltiples peligros actuales. La seguridad del sistema está basada en cuatro pilares básicos que deberán cuidarse en todo momento:

- Actualización del software disponible

- Programas de seguridad (Antivirus, firewall, antispyware)

- Control de usuarios (cuenta limitada y cuidado con el uso de cuentas con altos privilegios)

- Copias de seguridad periódicas

- Defragmentación

Windows Update

Windows Update es el mecanismo con el que Microsoft distribuye las distintas actualizaciones del sistema operativo. Es muy aconsejable configurarlo para que este proceso se realice de forma automática.

Firewall

Un firewall es un elemento (hardware o software) que se encarga de analizar el tráfico de la conexión de red y bloquear el no deseado.

Windows XP incorpora un firewall básico con su Service Pack 2 que es capaz de controlar las conexiones entrantes. Otra alternativa gratuita para uso personal esKerio firewall.

Antivirus

Un virus es un programa malicioso con efectos no deseados (destrucción de información, envío masivo de mensajes, copia de información confidencial, robo de contraseñas…). El antivirus es el programa encargado de detectarlos y eliminarlos.

Un buen antivirus debe proporcionar los siguientes propiedades:

- Programa de escaneo y limpieza que se ejecuta cuando lo solicita el usuario (bajo demanda). Debe ser capaz de comprobar el sistema de ficheros y la memoria.

- Monitor de sistema que ejecuta contínuamente verificando cada uno de los ficheros y la memoria junto al trabajo habitual. Su misión es detectar posibles infecciones para evitarlas

- Sistema de actualización que permita disponer de las bases de datos con los últimos virus reconocidos.

Un antivirus que cumple estas espectativas es AVG Antivirus que además es gratuito para uso personal.

Antispyware

Los programas espías son pequeñas aplicaciones cuya misión es recabar información del uso realizado por el usuario. Los buenos antispyware deben tener las mismas propiedades que un antivirus (escaneo bajo demanda, monitor de sistema y actualizaciones frecuentes).

Microsoft distribuye una herramienta gratuita Microsoft Antispyware que cubre todas estas necesidades.

Copias de seguridad

La copia de seguridad es una de las operaciones que deben realizarse de forma periódica, y consiste en copiar la información importante en una ubicación especial (discos especiales, cd-rom, cinta, unidades zip…). Se deben realizar dos tipos de copia de seguridad:

- Completa: Consiste en duplicar todo el contenido que se desea asegurar en la ubicación. Este tipo de copia suele requerir bastante tiempo y espacio para realizarse.

- Incremental: Se copian únicamente los ficheros modificados desde la última copia incremental. Su ventaja es que es mucho más rápida y precisa poco espacio para realizarse. En contra tiene que es necesario restaruar la copia completa base y todas las copias incrementales para obtener la versión final de los datos.

Habitualmente, se suele realizar una copia completa de forma semanal o mensual y una incremental de forma diaria (hay que tener en cuenta que es necesario restaurar todas las copias incrementales para alcanzar el día). Otra posible aproximación es realizar una copia completa mensual, un primer nivel de copia incremental semanal y un segundo nivel desde la copia incremental semanal diaria.

Windows XP incorpora una herramienta (MS-Backup) que permite realizar copias de seguridad tanto completas como incrementales pudiendo configurar una tarea periódica automática que realice las copias de seguridad. Otra herramienta libre que hay es Unison.

Defragmentación

Aunque el sistema operativo intenta mantener el disco en las mejores condiciones posibles, con el uso suele ir desorganizándose el almacenamiento y perdiendo rendimiento. Esto se denomia fragmentación y consiste en que cada uno de los ficheros se encuentra muy repartido por el disco por lo que el tiempo de acceso al mismo se incrementa.

Para solucionarlo, debe realizarse periódicamente una defragmentación. Windows incorpora una herramienta denominada defrag para realizar esta labor. Otra alternativa gratuita es DefragNT.

1.3.6 Configuracion de Red

Cuando montamos una adsl con router estamos realmente configurando una red local, en la que uno o varios pcs están conectados al router y éste permite a su vez conectarlos entre sí y, al mismo tiempo, a internet.

Necesitamos en un principio:

1.- Tener el router en MULTIPUESTO.

2.- Conocer la Dirección IP privada y máscara privada del router. La dirección IP del router será la puerta de enlace de nuestra red local. (No confundir con la IP Pública y máscara pública de nuestra adsl)

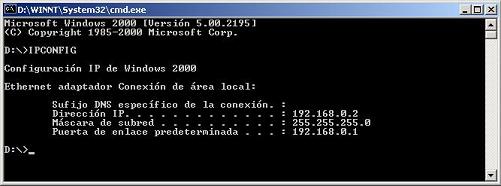

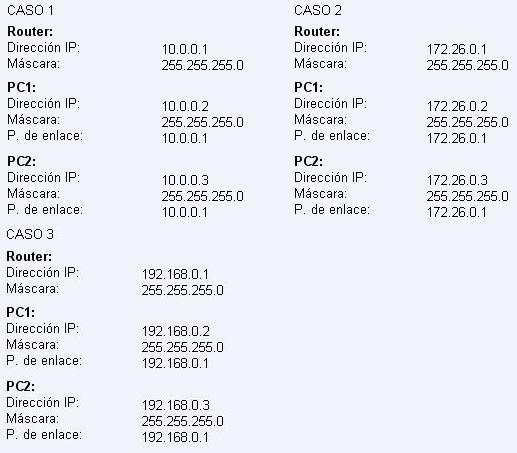

Estos datos los podemos conocer previamente o podemos tenerlos en nuestro ordenador después de haberlo configurado con los cds de instalación. Para averiguarlos en este segundo caso, abrimos una ventana fija de MsDos (Inicio->ejecutar-> command o cmd) y ejecutamos el comando WINIPCFG en windows 98 o IPCONFIG en 2000/xp. Esto nos proporcionará todos los datos de nuestra red local, que utilizaremos para configurar el resto de los ordenadores.

Los resultados que obtendremos serán posiblemente diferentes a los del ejemplo, por tanto deberemos adaptarnos a ellos...

No están contemplados todos los casos, habrá que modificar los números en función siempre de cómo esté establecido el router.

Debemos tener en cuenta otro dato: Las DNS, que, en principio, serán iguales para todos los pcs. Debemos introducir las que haya proporcionado nuestro proveedor de internet. Más adelante indicaremos dónde debemos introducirlas.

Otra posible opción es, si tenemos el router configurado de manera que es él mismo el que asigna las direcciones ip a los pcs (modo servidor DHCP), configurar las tarjetas de red en Obtener una dirección ip automáticamente. Así no tendríamos que introducir manualmente ninguna configuración. Esto suele ser aconsejable en el caso de una red con muchos ordenadores.

Para acceder a internet bastaría con esto, ya está montada la comunicación, ahora seguramente queramos ver un equipo desde otro. Tendremos que hacer diferentes cosas en función de los sistemas operativos que queramos comunicar.

Pasamos a explicar con un ejemplo la manera de configurar manualmente una red local con acceso a internet a través de un router, en la que además vamos a compartir recursos entre los equipos.

CONFIGURACIÓN SOBRE Windows 98:

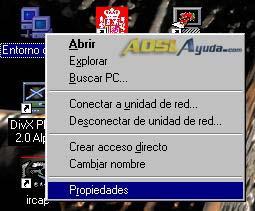

En el escritorio, sobre entorno de red o mis sitios de red, pulsar el botón derecho del ratón y seleccionar propiedades.

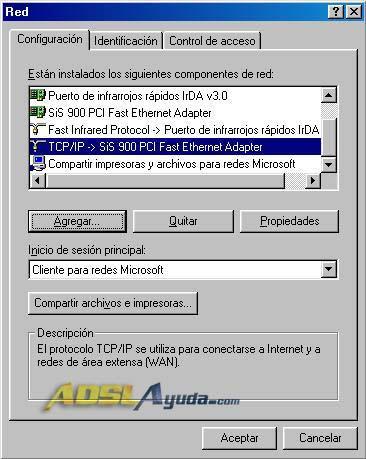

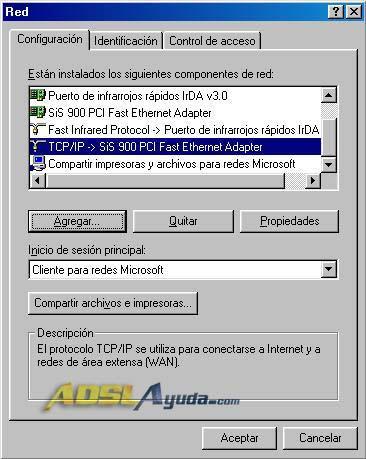

Pestaña Configuración. Aquí configuramos el protocolo TCP/IP de nuestro adaptador de red. Para ello lo seleccionamos y pulsamos en el botón Propiedades.

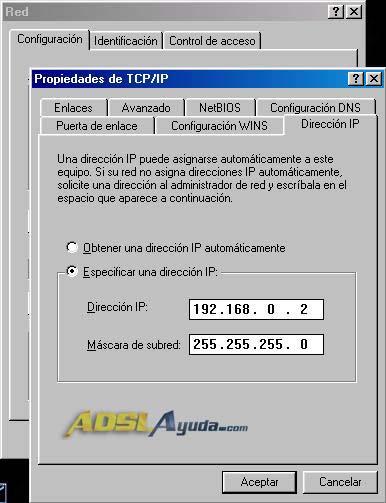

En la pestaña Dirección IP estableceremos los datos de Dirección IP y máscara de subred para el PC 1: (en el ejemplo que vamos a seguir el router tiene la dirección IP 192.168.0.1).

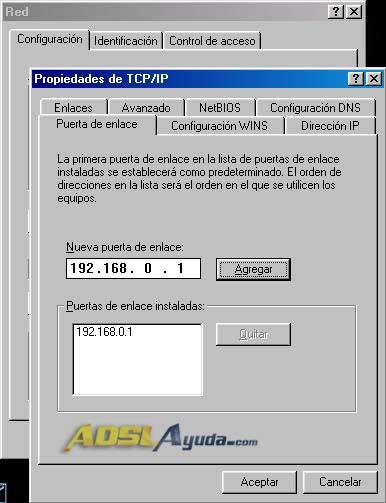

Ahora vamos a la pestaña Puerta de enlace, donde agregamos la puerta de enlace de nuestra red local. Esta puerta de enlace no es otra que la dirección IP del router. (en el ejemplo que estamos siguiendo 192.168.0.1). Una vez introducida la dirección IP en la casilla correspondiente, hay que pulsar el botón Agregar.

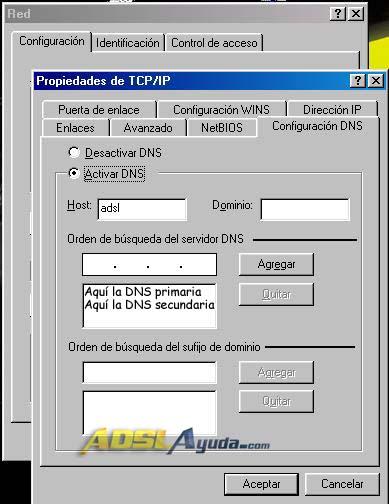

Poner las DNS que nos haya proporcionado nuestro proveedor de internet.

Los pasos dados hasta ahora permiten tener conectividad con el router y que internet funcione en el equipo. Para hacer que el equipo acceda a los recursos compartidos de nuestra red local y sea accesible desde los demás, hay que hacer algunas cosas más.

Dentro del cuadro que aparece debemos seleccionar el modo Cliente para redes Microsoft, así como instalar la opciónCompartir archivos e impresoras.

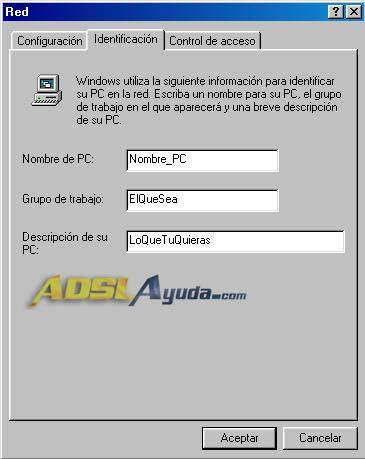

Siguiente paso es poner los equipos en el mismo grupo de trabajo. Vamos a la pestaña Identificación:

En Windows 98 deberemos reiniciar el ordenador después de hacer esto.

Una vez que el equipo reinicia, hay que compartir algún recurso, bien sean carpetas o impresoras en cada uno de los ordenadores.

Para hacer una prueba de funcionamiento, en el PC 1 ponemos en inicio -> Ejecutar: \\192.168.0.3 (dirección ip del 2º PC), esto nos debería dar los recursos compartidos del PC 2.

CONFIGURACIÓN SOBRE Windows XP:

La configuración es idéntica a la anterior, lo único que varía es dónde están colocadas las cosas...

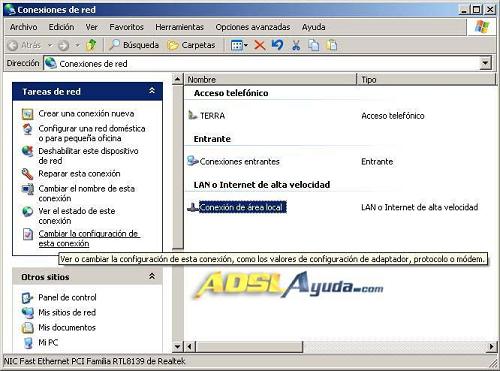

El primer paso es localizar la conexión de área local de nuestro adaptador de red en Mi PC - Mis sitios de red - Ver conexiones de red.

Abrir el diálogo Propiedades, por ejemplo, pulsando el botón derecho sobre la conexión. Buscar el protocolo TCP/IP y seleccionar el botón propiedades.

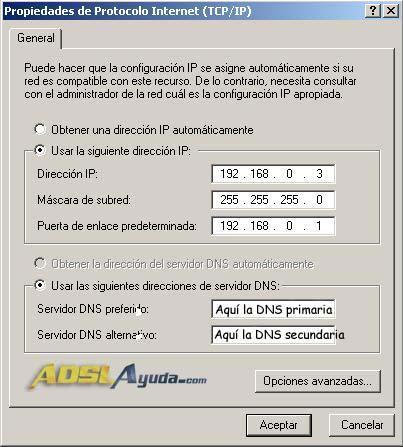

Colocar en el cuadro que aparece la configuración que estamos usando en el ejemplo, ahora para el PC 3

En windows xp, en principio, no es necesario instalar ningún elemento adicional para poder compartir recursos.

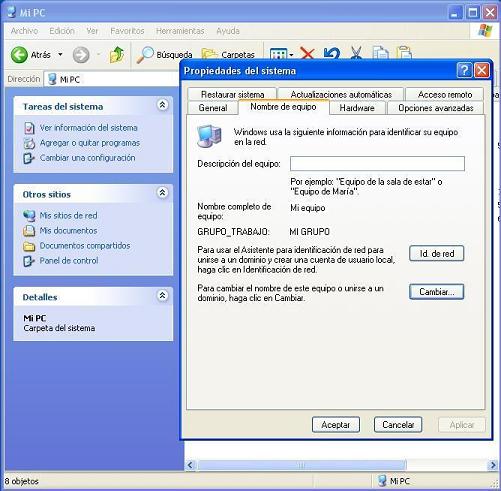

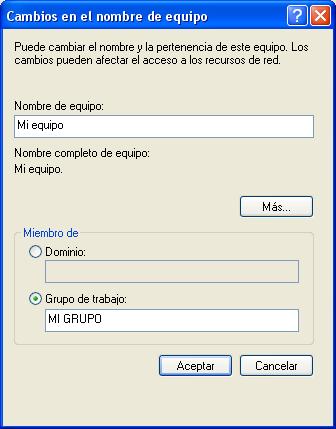

Sí que debemos colocar el equipo en el mismo grupo de trabajo que el resto para que el acceso sea más rápido. Esto lo hacemos en MI PC, Ver información del sistema, pestaña Nombre de equipo:

Para cambiar el nombre del equipo o el nombre del grupo de trabajo, pulsamos el botón Cambiar...

Consideraciones finales:

Un problema frecuente que suele presentarse cuando en una red tenemos varios sistemas operativos es que los ordenadores no se vean entre sí, sobre todo si uno de los sistemas es el windows XP. Debería solucionarse haciendo lo siguiente:

1.- Pasarle el windows update al Windows 98, para que coja toda su funcionalidad, parches incluidos...

2.- Desactivar el firewall del XP o cualquier otro firewall que podamos tener para hacer las pruebas y comprobar que nuestra red funciona. El firewall puedes activarlo más tarde o configurarlo para que te permita usar la red local. Es muy frecuente que los firewall, por defecto, se pongan en el modo: No permitir a otros acceder a carpetas compartidas en mi ordenador (esto lo dice el Panda 7.0, por ejemplo, es su opción por defecto).

Cuando hayamos terminado el todo el proceso tendremos montada una red con netbios habilitado sobre TCP/IP, el mismo protocolo que usamos para internet. Esto provoca un problema de seguridad, puesto que los recursos compartidos de nuestra red pueden quedar expuestos al exterior.

Para evitarlo tenemos varias opciones:

- Mientras que en la mayoría de los routers basta con no mapear/abrir los puertos para que permanezcan innacesibles, en otros como el 3com 812 hay que añadir unos determinados filtros para descartar los paquetes si los puertos destino son : 137 y 138 UDP 139 y 143 TCP (NetBios).

- Instalar un firewall medianamente decente que permita configurar lo anterior...

- Descartar la ejecución de netbios sobre el protocolo TCP/IP e instalar el protocolo netbeui para la red localCantenna

Un cantenna es una antena direccional de la guía de onda para el Wi-Fi de largo alcance usado para aumentar la gama (o el snoop encendido) de una redsin hilos. Construido originalmente usando un poder de la viruta de patata de Pringles, un cantenna se puede construir rápidamente, fácilmente, y económicamente con los materiales fácilmente obtenidos:

Cuatro tuercas/pernos pequeños;

Una longitud corta de medio-calibra el alambre;

Una poder de áspero 8 centímetros (3.66 pulgadas) de diámetro (más largo es el mejor); y

Un de la N-Hembra monta el conectador, disponible en muchos almacenes electrónicos de la fuente.

Un diseño óptimo utilizará una poder de lata más de largo que una poder de Pringles. Las instrucciones para construir y conectar un cantenna se pueden encontrar en Turnpoint.net.

Mientras que los cantenna son útiles para extender una red de sin hilos (LAN), el diseño minúsculo los hace ideales para los usos móviles tales como wardriving. El diseño del cantenna es tan simple que es los primeros experimentadores de WiFi de la antena aprende a construir. Incluso el servicio secreto ha tomado un interés en el cantenna. El poder de Cantennas incluso se utiliza para aumentar la gama del teléfono de la célula, mejorando a la recepción y disminuyendo ruido.

El término "Cantenna" refirió originalmente a un producto vendido por Heathkit Co. en el puerto de Benton, MI. Era una carga resistente de 50 ohmios usada por los aficionados de radio.

La palabra en si es un neologismo, una combinación de las palabras can, que significa lata, y antenna que significa - do’h - antena. Nuestra intención en el proyecto es remediar la complicación que tenemos para obtener Internet sea cual sea el fin

Como hacer una cantenna?

Antena yagi

La antena Yagi o antena Yagi-Uda es una antena direccional inventada por el Dr. Hidetsugu Yagi de la Universidad Imperial de Tohoku y su ayudante, el Dr. Shintaro Uda (de ahí al nombre Yagi-Uda). Esta invención de avanzada a las antenas convencionales, produjo que mediante una estructura simple de dipolo, combinado con elementos parásitos, conocidos como reflector y directores, logró construir una antena de muy alto rendimiento.El uso de esta antena en Japón solo comenzó a utilizarse durante la Segunda Guerra Mundial, cuando fue descubierto que la invención de Yagi, era utilizada como antena de radar por los ejércitos aliados.La invención del Dr. Yagi (patentada en 1926) no fue usado en Japón en un principio, ya que el diseño original de la antena tenía como objetivo la transmisión inalámbrica de energía. Sin embargo fue aceptada en Europa y Norteamérica, en donde se incorporó a la producción comercial, de los sistemas de difusión, TV y otros.

1.4 Comandos y aplicaciones

Todo usuario avanzado o administrador de sistemas sabe o debe saber que hay una serie de comandos que se pueden ejecutar facilmente desde el recurso "ejecutar".

Estos comandos nos llevarán rapidamente a herramientas del sistema que usemos con frecuencia, por lo que memorizarlos o imprimirlos en papel para tenerlos a la mano es imprescindible (sigue).

1~MSD

Acrónimo de Microsoft Diagnostics (diagnósticos de Microsoft) Nombre que recibe la aplicación entregada en las últimas versiones del sistema operativo MS-DOS, que posibilita al usuario la obtención de información sobre la configuración de su equipo.MS-DOS(Microsoft-disk operating system)

Sistema operativo en disco de Microsoft sistema operativo de un solo usuario para PC de Microsoft, es casi la versión idéntica de IBM, que se llama *Dos* genéricamente.

2~FORMAT(comando externo)

Sistema operativo de Microsoft por encargo de IBM, para equipar a los ordenadores PC que había desarrollado.

Format: comando del sistema operativo MS-DOS cuya misión es formatear las unidades de almacenamiento (discos duros y disquetes).

Formatear es preparar un disco o disquete para trabajar o almacenar datos.

Este tiene como objetivo dar formato al disco del driver. Este crea un nuevo directorio raíz y tabla de asignación de archivos para el disco. También puede verificar si hay factores defectuosos en el disco y podrá borrar toda la información que este contenga.

3~CLS(comando interno)

Comando del sistema operativo MS-DOS cuya misión es limpiar la pantalla. Una vez limpia la pantalla coloca el cursor en la parte superior izquierda de la misma.

4~CD (comando externo)

Comando de los sistemas operativos DOS y UNIX que nos sirve para cambiar de escritorio.

5~MD

Crea un directorio

6~ROOT

Es un sistema operativo jerárquico de archivos refiérese al primer escritorio respecto al cual todos los demás son subdirectorios.

7~ DISKCOPY(comando externo)

Nos permite hacer una copia idéntica de un disquete a otro, pertenece al grupo de los comandos externos.

8~Comandos Internos

Son aquellos comandos cuyas instrucciones son cargadas a la memoria RAM. Estos comandos no necesitan la presencia del disco de sistema operativo. Entre ellos encontramos:

COPY CLS

DEL O ERASE DIR

TYPE DATE

RENAME MD

TIME VER

9. Comandos Externos

Estos comandos necesitan mucha capacidad de memoria para mantenerse dentro de ella al mismo tiempo, por lo tanto son grabados en el disco, y podemos ascesarlos cuando sea necesario. Son llamados externos porque estos están grabados fuera de la memoria RAM. Entre estos están:

CLRDSK DISP COMP

DELTREE TREE

DOSKEY RESTORE

FORMAT DISK COPY

ATTRIB LAVEL

10~ FAT (file allocation table) (comando interno)

Tabla de asignación de archivos. Es la parte del sistema de archivo DOS y OS/2 que lleva la cuenta de donde están almacenados los datos en el disco.

11~PROMPT(símbolo del sistema) (comando interno).

Este cambia la línea de comando, o sea, se emplea para cambiar la visualización de la línea de comando.

12~PATH(comando interno)

Especifica el directorio cuya estructura del directorio desee preguntar.

13-14~Erase O Delete(comandos internos)

Este comando se utiliza para suprimir, borrar o eliminar uno mas archivos de un disquete o disco duro. Otro comando que tiene la misma función es el comando interno ERASE.

15~COPY(comando interno)

Copia uno o más archivos de un disquete a otro. Este comando también puede emplearse como un editor de texto.

16~ATTRIB(comando interno)

Brinda atributos a los archivos. Despliega o cambia los atributos de los archivos.

Ej.

TH- atributo de invisibilidad

R-atributo de solo lectura

T-activa un atributo

M-desactiva un atributo

17~XCOPY

Comando que permite hacer copias del disco duro o entre disquetes distintos formato. XCOPY lee todos los ficheros que una memoria RAM y a continuación lo escribe en un disquete.

18~VER (comando interno)

Su objetivo es visualizar la versión del sistema operativo en el disco. Despliega información de la versión del DOS que esta operando la computadora.

19~VOL(comando interno)

Tiene como objetivo mostrar el volumen del disco y su numero de serie si existen.

20~DOS KEY(comando externo)

Nos permite mantener residente en memoria RAM las ordenes que han sido ejecutadas en el punto indicativo.

21~PRINT

Comando que nos permite imprimir varios ficheros de textos sucesivamente.

22~MIRROR

Al grabar cualquier archivo en Array de unidades en espejo el controlador envía simultáneamente copias idénticas del archivo a

cada unidad del array el cual puede constar únicamente de dos unidades.

23~BACK UP(comando externo)

Ejecuta una copia de seguridad de uno o más archivos de un disco duro a un disquete.

24~RESTORE

Este comando restaura los archivos que se hagan hecho copia de seguridad

25~BUFFERS

Son unidades de memoria reservadas para conservar informaciones intercambiadas con las computadoras.

26~SCANDISK

Sirve para comprobar si hay errores físicos y lógicos en el computador.

27~SLASH

Comando que cierra el directorio hacia la raíz.

28~BACK SLASH

Comando que pasa de un directorio a otro principal.

29~CONFIG. SYS

Copia los archivos del sistema y el interpretador de comandos al disco que especifique.

30~AUTO EXE BAT

Es el primer fichero que el MS-DOS ejecuta.

31~UNDELETE

Proporciona una proporción de distintos niveles para ficheros borrados.

32~`UNFORMAT

Comando que permite reconstruir un disco recuperando así toda la información que contenga.

33~DIR

Sirve para ver los archivos, directorios y subdirectorios que se encuentran en el disco duro o en un disquete.

34~COMADINES

Son caracteres que facilitan el manejo de los comandos Ej.

?- un carácter

*- un grupo de caracteres

35~F DISK

Permite crear varias peticiones en un disco duro y seleccionar, cual de ellas será la partición, es simplemente una división del disco duro que el MS-DOS trata como un área individual de acceso.

36~LABEL(comando externo)

Etiqueta el disco. Una etiqueta es el nombre de un dato, archivo o programa.

37~SYS(comando externo)

Transfiere los archivos de sistema de dos ocultos para hacer un disquete que tenia para inicial.

38~TIME(comando interno)

Tiene como objetivo visualizar la hora del sistema o ejecutar el reloj interno de la PC.

39~DATE(comando interno)

Permite modificar y visualizar la fecha del sistema.

40~DELTREE(comando externo)

Usado para borrar un directorio raíz no importa que contenga subdirectorios con todos sus contenidos.

41~TREE(comando externo)

Su función es presentar en forma gráfica la estructura de un directorio raíz.

42~TYPE(comando interno)

Visualiza el contenido de un archivo Desde la línea de comando. O sea las informaciones que posee un archivo en su interior.

43~EDIT

Inicia el editor del DOS, para trabajar con archivos ASCII.

44~REN(rename)

Renombra uno o más archivos, no se puede especificar otro disco o ruta para el o los archivos.

45~RD(rmdir)

Remueve o borra directorios, para borrar el directorio debe estar en blanco.

1.4.1 Manejo de archivos

Una de las principales funciones de un Sistema Operativo es la administración del almacenamiento de información, para lo cual es necesario contar con un “Sistema de Archivos”. Con este término se hace referencia, por un lado, a los mecanismos y estructuras que el sistema operativo utiliza para organizar la información en medios físicos tales como discos y diskettes (aspecto físico del sistema de archivos), y por otro a la visión que es ofrecida al usuario para permitir la manipulación de la información almacenada (una abstracción, o perspectiva lógica del sistema de archivos).

Se ofrece a continuación una descripción sintética de los aspectos lógicos del sistema de archivos de Linux.

ARCHIVOS Y DIRECTORIOS

El sistema de archivos de Linux está organizado en archivos y directorios. Un archivo es una colección de datos que se almacena en un medio físico y a la cual se le asigna un nombre. Los archivos, a su vez, están agrupados en conjuntos llamados directorios. Un directorio puede tener subdirectorios, formándose así una estructura jerárquica con la forma de un árbol invertido. El directorio inicial de esa jerarquía se denomina directorio raíz y se simboliza con una barra de división (/).

El sistema de archivos de un sistema Linux típico está formado por los siguientes directorios bajo el directorio raíz:

/bin Contiene los programas ejecutables que son parte del sistema operativo Linux. Muchos comandos de Linux como cat, cp, ls, more y tar están ubicados en este directorio.

/boot Contienen el kernel (o núcleo) de Linux y otros archivos necesarios para el administrador de inicio LILO, que realiza la carga inicial del sistema operativo cuando la computadora se enciende.

/dev Contienen todos los archivos de acceso a dispositivos. Linux trata cada dispositivo (terminales, discos, impresoras, etc.) como si fuera un archivo especial.

/etc. Contiene archivos de configuración del sistema y los programas de inicialización.

/home Contiene los directorios HOME de los usuarios. El directorio HOME el directorio inicial en el que se encuentra posicionado un usuario al ingresar al sistema, por lo que también se conoce como directorio de logín o de conexión.

/lib Contiene los archivos de biblioteca utilizados por las aplicaciones y utilidades del sistema, así también como las librerías pertenecientes a diferentes lenguajes de programación.

/lost+found Directorio para archivos recuperados por el proceso de reparación del sistema de archivos, que se ejecuta luego de una caída del sistema y asegura su integridad luego de que el equipo haya sido apagado de manera inapropiada.

/mnt Es un directorio vacío que se usa normalmente para montar dispositivos como disquetes y particiones temporales de disco.

/proc Contiene archivos con información sobre el estado de ejecución del sistema operativo y de los procesos.

/root Es el directorio HOME para el usuario root (administrador del sistema).

/sbin Contienen archivos ejecutables que son comandos que se usan normalmente para la administración del sistema.

/tmp Directorio temporal que puede usar cualquier usuario como directorio transitorio.

/usr Contiene archivos de programa, de datos y de librerías asociados con las actividades de los usuarios.

/var Contiene archivos temporales y de trabajo generados por programas del sistema. A diferencia de /tmp, los usuarios comunes no tienen permiso para utilizar los subdirectorios que contiene directamente, sino que deben hacerlo a través de aplicaciones y utilidades del sistema.

PERMISOS DE ARCHIVOS Y DIRECTORIOS

En cualquier sistema multiusuario, es preciso que existan métodos que impidan a un usuario no autorizado copiar, borrar, modificar algún archivo sobre el cual no tiene permiso.

En Linux las medidas de protección se basan en que cada archivo tiene un propietario (usualmente, el que creó el archivo). Además, los usuarios pertenecen a uno o mas grupos, los cuales son asignados por el Administrador dependiendo de la tarea que realiza cada usuario; cuando un usuario crea un archivo, el mismo le pertenece también a alguno de los grupos del usuario que lo creó.

Así, un archivo en Linux le pertenece a un usuario y a un grupo, cada uno de los cuales tendrá ciertos privilegios de acceso al archivo. Adicionalmente, es posible especificar que derechos tendrán los otros usuarios, es decir, aquellos que no son el propietario del archivo ni pertenecen al grupo dueño del archivo.

En cada categoría de permisos (usuario, grupo y otros) se distinguen tres tipos de accesos: lectura (Read), escritura (Write) y ejecución (eXecute), cuyos significados varían según se apliquen a un archivo o a un directorio.

En el caso de los archivos, el permiso R (lectura) habilita a quién lo posea a ver el contenido del archivo, mientras que el permiso W (escritura) le permite cambiar su contenido. El permiso X (ejecución) se aplica a los programas y habilita su ejecución.

Para los directorios, el permiso R permite listar el contenido del mismo (es decir, “leer” el directorio, mientras que el W permite borrar o crear nuevos archivos en su interior (es decir, modificar o “escribir” el directorio). El permiso X da permiso de paso, es decir, la posibilidad de transformar el directorio en cuestión en el directorio actual (ver comando cd).

En los listados de directorio, los permisos se muestran como una cadena de 9 caracteres, en donde los primeros tres corresponden a los permisos del usuario, los siguientes tres a los del grupo y los últimos, a los de los demás usuarios. La presencia de una letra (r, w o x) indica que el permiso está concedido, mientras que un guión (-) indica que ese permiso está denegado.

Los permisos de un archivo o directorio pueden cambiarse desde el administrador de archivos KFM utilizando la ventana de propiedades o utilizando el comandochmod.

1.4.2 Instalacion y Ejecucion de aplicaciones

Esta es una paguina donde nos explica como instalar y ejecutar una aplicacion.

No hay comentarios:

Publicar un comentario